eduroam v rámci české NREN

eduroam zajištuje uživatelům transparentní přístup k Internetu bez ohledu na to v jaké participující organizaci se uživatel nachází. Tento princip lze aplikovat nejen na WiFi ale i na kabelové sítě ke kterým je umožněno uživateli si připojit vlastní počítač. V eduroamu uživatel disponuje jedinou identitou (údaje jsou uchovány v jeho domácí instituci), která jej opravňuje k přístupu ke všem participujícím sítím.

Koordinací eduroamu v rámci české sítě národního výzkumu (NREN -

National Research and Education Network) zajištuje společnost CESNET,

která je současně provozovatelem této sítě. Pro označení roamingového

systému se používá termín eduroam, kterým jsou označovány všechny spolupracující sítě. Je to také vhodné

vodítko pro uživatele. Pokud někdo vidí na webových stránkách nějaké

organizace, na zdi počítačové učebny nebo na pracovní ploše terminálu

logo eduroam, je mu hned jasné, že se může připojit

v rámci roamingu. Společné SSID eduroam (identifikátor radiové sítě) vysílané všemi zapojenými WiFi sítěmi zajištuje pohodlné připojení k síti pomocí počítače, telefonu anebo tabletu.

Koordinací eduroamu v rámci české sítě národního výzkumu (NREN -

National Research and Education Network) zajištuje společnost CESNET,

která je současně provozovatelem této sítě. Pro označení roamingového

systému se používá termín eduroam, kterým jsou označovány všechny spolupracující sítě. Je to také vhodné

vodítko pro uživatele. Pokud někdo vidí na webových stránkách nějaké

organizace, na zdi počítačové učebny nebo na pracovní ploše terminálu

logo eduroam, je mu hned jasné, že se může připojit

v rámci roamingu. Společné SSID eduroam (identifikátor radiové sítě) vysílané všemi zapojenými WiFi sítěmi zajištuje pohodlné připojení k síti pomocí počítače, telefonu anebo tabletu.

Označení eduroam pro roamingový systém se používá celosvětově. Systém eduroam vznikl díky práci TERENA Mobility-TF a současně jeho provoz zajištuje pracovní skupina v projektu Geant. Logo eduroamu bylo vytvořeno Pavlem Satrapou z CESNETu, jsou k dispozici různé velikosti a formáty.

Klíčovou roli v roamingovém systému hraje autentizační a autorizační infrastruktura (AAI), do které jsou napojeny všechny autentizační systémy zapojených institucí. AAI zajištuje výměnu ověřovacích údajů o uživatelích, a to za dodržení přísných bezpečnostních kritérií. Uživatel v síti vystupuje s jedinou identitou a ověřovací údaje jsou uchovány v autentizačním systému jeho domovské instituce. Pokud se tento uživatel tedy bude chtít připojit do jiné (tzv. hostující) sítě, musí si tato vyžádat jeho ověření v domácí síti. Tento přenos autentizačních údajů zajistí právě AAI. V současnosti používá výrahradně protokol 802.1x a roli AAI zajištuje hierarchická struktura RADIUS serverů.

Autentizace na bázi protokolu 802.1x

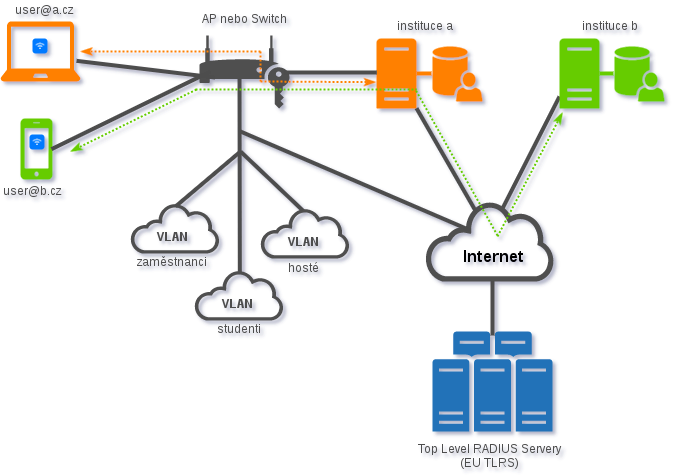

Autentizace pomocí 802.1x je založena na schopnosti přístupového zařízení (AP nebo switch) ovládat provoz na L2 úrovni. Klient se připojí na port zařízení (u AP virtuální, u switche fyzický), tento port je ve stavu "zavřeno". Je povolen pouze autentizační protokol EAP. Speciální program (suplikant), běžící na straně klienta, zahájí ověření přes EAP protokol. Suplikant vyšle na AP žádost o autentizaci, AP naváže spojení na RADIUS server a zprostředkuje ověření suplikantu vůči RADIUSu. Pokud je uživatel lokální, proběhne ověření přímo na RADIUS serveru, se kterým komunikuje AP. Pokud jde o návštěvníka, bude autentizační požadavek transportován přes strukturu RADIUS serverů až na domácí síť uživatele. Tento mechanizmus je zachycen na následujícím obrázku, autentizační provoz je vizualizován tečkovanou čarou.

O výsledku (přístup povolen/zamítnut) informuje RADIUS server AP, ten v závislosti na odpovědi povolí či zakáže provoz na daném portu. Tento mechanizmus pracuje na druhé síťové vrstvě a umožňuje kromě prostého otevření/zavření portu také jeho přepnutí do určité VLANy. V závislosti na ověřovacích údajích pak může klient dostat přístup např. do zaměstnanecké či studentské sítě, do sítě pro hosty.

Hierarchická struktura RADIUS serverů

Při ověřování na bázi 802.1x sehraje roli AAI hierarchická struktura RADIUS serverů. Každá instituce zapojená do eduroamu má svůj RADIUS server, který dokáže ověřit uživatele z této instituce. Uživatelské účty jsou vedeny v systému správy identit instituce a RADIUS k nim přistupuje pomocí standartizovaného protkolo (LDAP, SQL, …) přímo na RADIUS serveru jsou účty vedeny jen vyjímečně. RADIUS servery institucí jsou v rámci dané země připojeny k národnímu RADIUSu, který zajišťuje předávání požadavků na ověřování mezi institucemi. RADIUS server pro ČR zajišťuje CESNET. Směrování ověřovacích požadavků mezi servery je založeno na koncepci tzv. realmů (viz. RFC 7593). Uživatelské jméno má tvar uname@realm. Realm může být libovolný řetězec, ale z praktických důvodů se používá doménové jméno instituce. Příklad kompletního uživatelského jména uživatele z CESNETu pak může být furman@cesnet.cz. Národní RADIUS server je zkonfigurován tak, aby dokázal zpracovat/přesměrovat všechny dotazy na realm ".cz". Podle zbývající části (v našem příkladu "cesnet") určí, na který RADIUS server instituce bude požadavek směrován. Tato koncepce je defacto neomezeně škálovatelná, takže i v rámci jedné organizace může být více "podrealmů".

Analogicky k národnímu existuje i Top Level RADIUS Server (EU TLRS), na který jsou napojeny národní RADIUSy jednotlivých zemí. Tento server provozuje společnost SURFNet (operátor holandské NREN).

Pro zabezpečení RADIUS komunikace se spojení mezi RADIUS servery šifruje buď pomocí protokolu RadSec nebo IPsec.

Zapojení instituce do eduroamu

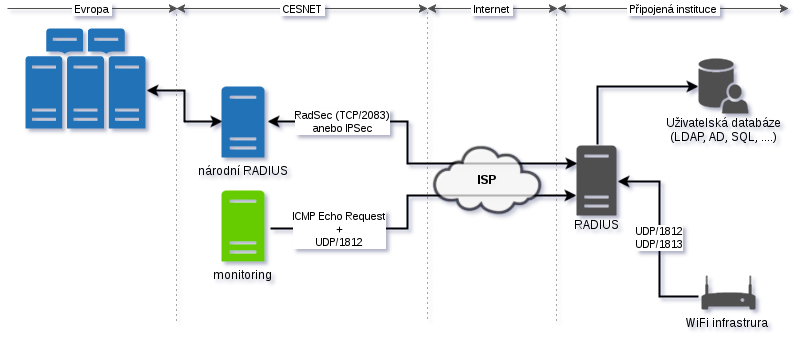

K eduroamu se může připojit každá instituce připojená k CESNETu a další instituce splňující AP. Technická realizace je naznačena na obrázku:

Instituce musí mít existující WiFi infrastrukturu schopnou autentizace uživatelů pomocí protokolu 802.1x, to je realizováno pomocí RADIUS serveru který ověřuje uživatele oproti uživatelské databázi. Ta je nejčastěji realizována LDAPem, ale často také MS AD anebo SQL databází. Připojující se instituce musí upravit svůj RADIUS server tak aby požadavky na autentizaci návštěvníků (tj. cizích realmů) předával na národní RADIUS server. Propojení pro účely předávání je realizováno protokolem RadSec a nebo klasickým RADIUSem ale chráněným pomocí IPsec tunelu. Šipky v obrázku naznačují kterým směrem může být komunikace inciována.